Každý mikrotik je v jiné lokalitě. SSTP Server je za veřejnou IP adresou, dosažitelnou SSTP klientem, který veřejnou IP adresu nemá.

Konfigurace Serveru

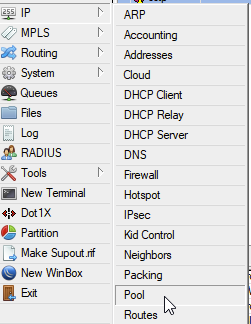

Prvně potřebujeme vytvořit pool IP adres pro VPN klienty:

Vyplníme adresu, já jsem si zvolil 192.168.124.10 – 254

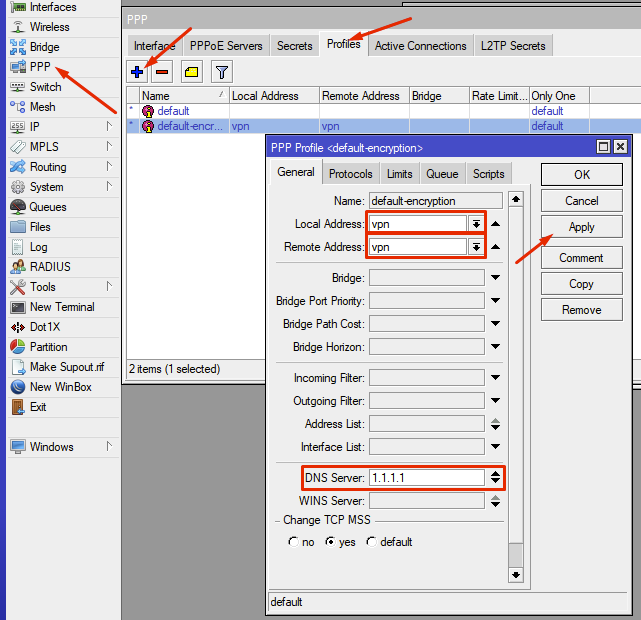

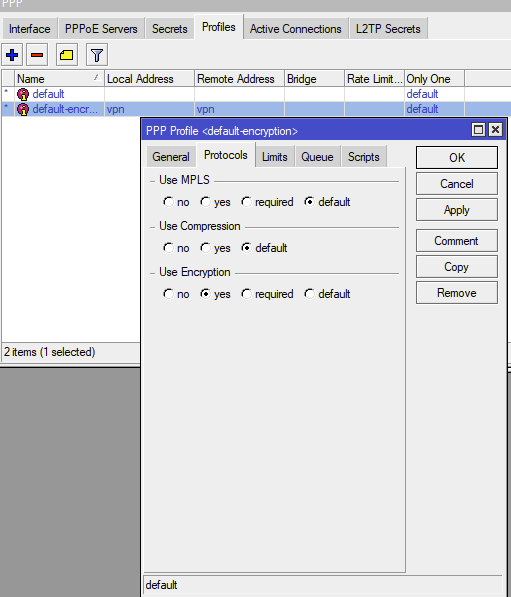

Vytvoříme Profil v PPP:

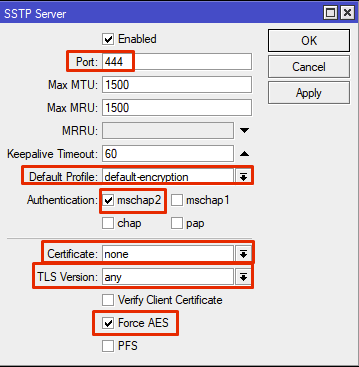

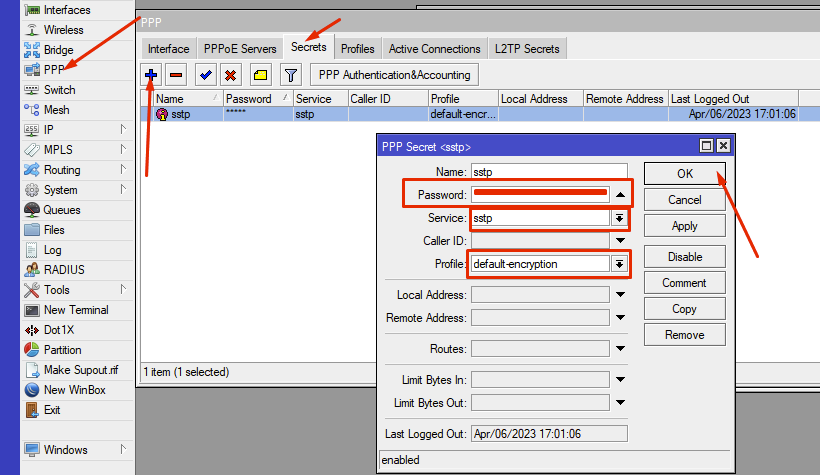

Vytvoříme secret s heslem pro klienta:

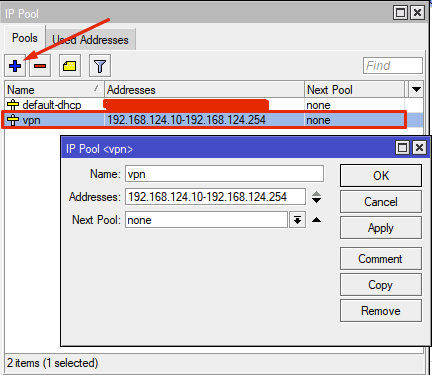

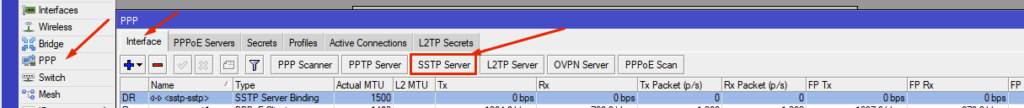

Založíme SSTP server:

Pokud nemáte doma webserver, tak necháte port 443, pokud máte doma webový server tak jako v mém případě přehodíte např. na port 444:

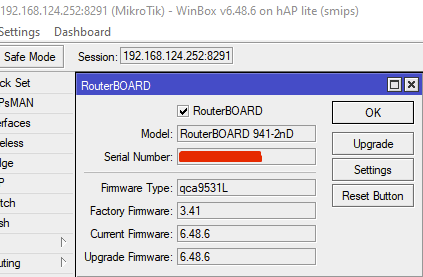

Konfigurace klienta

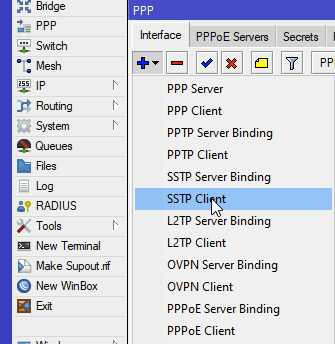

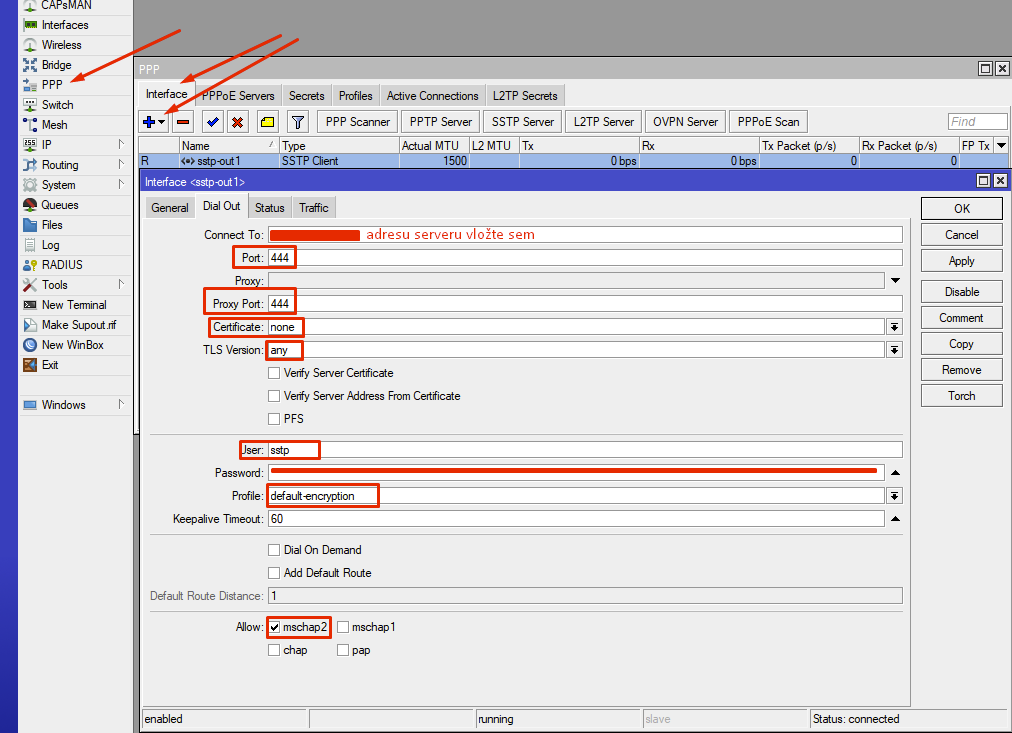

Na klientském mikrotiku otevřete PPP

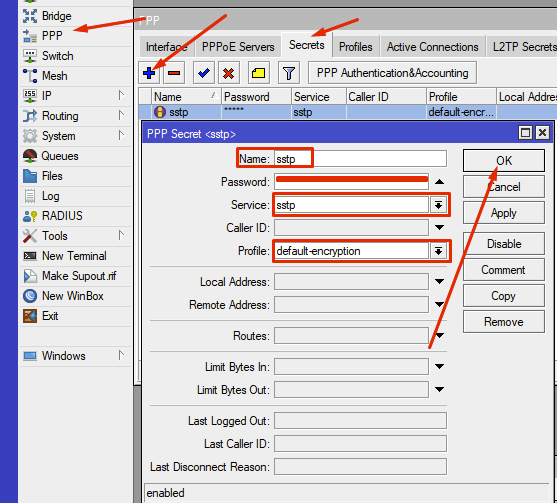

Prvně založíme secret:

Založíme SSTP client na klientském mikrotiku:

No a dále pokud chcete tahat všechen trafik přes SSTP server, tak byste si zaškrtli ADd Default Route. To v mém případě není potřeba. Connect to: vyplníte veřejnou IP adresu či DNS název SSTP serveru. Nastavil jsem si port 444 na Port na připojení, takže i tady je to potřeba nastavit na port 444 jak Port, tak Proxy port, oba 444. Certificate none, TLS version: any, jméno uživatele a heslo, profile default-encryption, nechám jen mschap2, dám OK a jsem připojen. Oba dva mikrotiky si rozdají IP adresu z vpn poolu.

Ověříme pomocí New Terminal vlevo:

Klienti v klientské síti nepingnout IP adresu SSTP serveru

ping 192.168.124.253

PING 192.168.124.253 (192.168.124.253) 56(84) bytes of data.

— 192.168.124.253 ping statistics —

4 packets transmitted, 0 received, 100% packet loss, time 3059ms

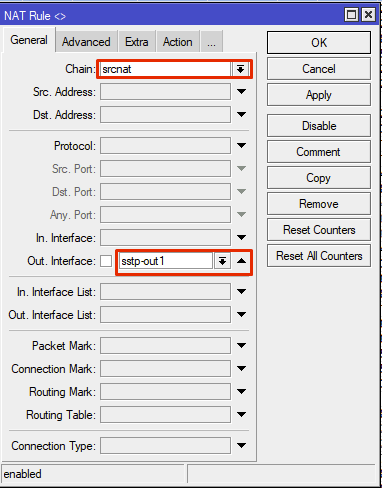

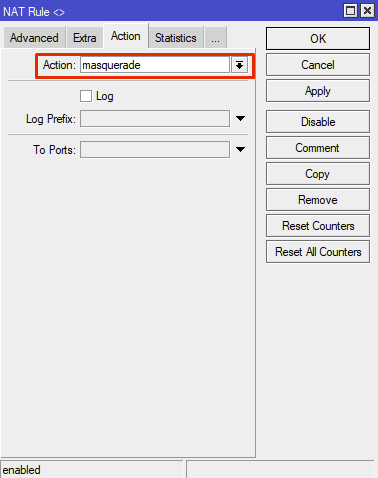

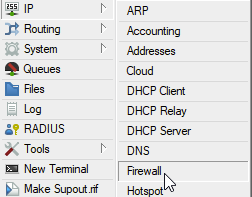

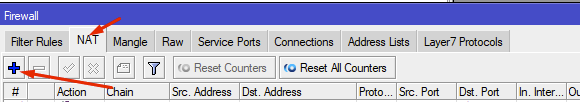

řešení na mikrotik SSTP klientovi:

IP/ Firewall/

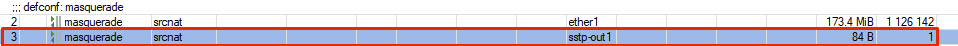

Pak se vám nové pravidlo objeví úplně na konci všech pravidel.

Já to zpravidla vezmu a přesunu hned pod masquerade pro standardní klienty na ether1, aby to vypadalo takto:

A pak už z počítačů na klientské straně SSTP klienta pingám v pohodě:

ping 192.168.124.253

PING 192.168.124.253 (192.168.124.253) 56(84) bytes of data.

64 bytes from 192.168.124.253: icmp_seq=1 ttl=63 time=6.58 ms

64 bytes from 192.168.124.253: icmp_seq=2 ttl=63 time=6.71 ms

— 192.168.124.253 ping statistics —

2 packets transmitted, 2 received, 0% packet loss, time 1002ms

rtt min/avg/max/mdev = 6.579/6.642/6.706/0.063 ms

A už se dostanu na vzdálený mikrotik router (SSTP Client) z počítačů v síti SSTP serveru:

Jak se dostat bezpečně do vzdálené sítě jen na některé počítače na konkrétní porty?

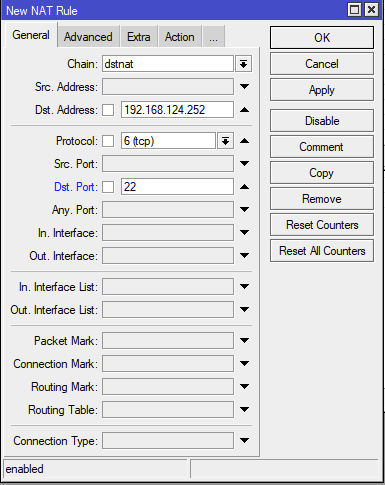

Chci přistoupit z počítače ze sítě SSTP serveru, na počítač sítě SSTP klienta.

Příklad:

192.168.125.125 je počítač v síti SSTP klienta, kde běží SSH port 22 TCP.

A já chci z počítače 192.168.128.128 sítě SSTP serveru dosáhnout na tento počítač 192.168.125.125 port 22 tcp.

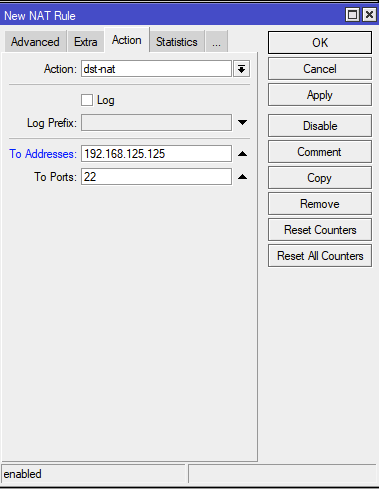

Na routeru s IP 192.168.124.252 (SSTP CLIENT) vyberu v menu IP / Firewall/ NAT/ kliknu na + /

Takže výsledek je, že když z počítače 192.168.128.128 zadám ssh 192.168.124.252 tak mě to dostane na ssh počítače 192.168.125.125 port 22.

Závěr

Use case tohoto řešení je jednoduchý. Dostat se na routery napříč lokalitami a pokud bude potřeba dosáhnout na některé počítače v síti, použít firewally a PortForwardem umožnit počítačům komunikaci spolu navzájem jen na konkrétní služby, které mě zajímají. V sítích se můžou nacházet např. zranitelné tiskárny, které nechceme mít navzájem přístupné, ale pokud bychom chtěli, můžeme proforwardit konkrétní porty a tisk na vzdálené tiskárně by byl možný.

Samozřejmě lepší metoda je používat certifikáty, které jsou v návodech ve zdrojích. Toto je „rychlá metoda“ jak to rychle rozběhat.